• مسجل في: Topics • حلول مجربة

تعد إدارة نقاط النهاية الموحدة أمرًا شائعًا في المؤسسات بجميع أحجامها، وذلك لسبب وجيه. في المشهد الرقمي سريع الخطى، أصبحت الحاجة إلى نهج شامل ومبسط لإدارة تكنولوجيا المعلومات أمرًا ضروريًا.

لقد برزت UEM كإجابة لهذا التحدي الملح. فهو يقدم حلاً يمكّن فرق تكنولوجيا المعلومات من إدارة موارد وتطبيقات الشركة وتأمينها ونشرها عبر أجهزة نقطة النهاية.

إذا كنت ترغب في معرفة المزيد، فإن هذه المقالة تستكشف أهمية UEM. وسنسلط الضوء على فوائدها والدور الذي تلعبه في ضمان التكامل التكنولوجي السلس.

الجزء 1: ما هي إدارة نقاط النهاية الموحدة (UEM)

تعد إدارة نقطة النهاية عملية بالغة الأهمية لتكنولوجيا المعلومات والأمن السيبراني. ويتضمن مهمتين رئيسيتين: ضمان وصول الأجهزة المناسبة وتطبيق الإجراءات الأمنية لمنع الهجمات.

عادةً ما يشرف فريق متعدد الوظائف يضم مسؤولي الشبكة وخبراء أمن المعلومات (infosec) على إدارة نقاط النهاية. يقوم خادم إدارة نقطة النهاية الجيد بالأمور التالية:

- تحقق مما إذا كانت الأجهزة المناسبة فقط هي التي يمكنها الوصول إلى شبكتك.

- وضع برامج أمنية خاصة على الأجهزة المعتمدة للحفاظ على سلامتها.

- منح فريق الأمن السيبراني لوحة تحكم لمراقبة جميع الأجهزة وما يفعلونه.

سيكون من الأفضل استخدام أداة إدارة نقاط النهاية للحفاظ على أمان شبكتك والأشياء المهمة مثل بيانات الشركة ومعلومات العملاء والأسرار. في الواقع، يمكن أن تكون الأجهزة الشخصية، التي تستخدمها في المنزل والعمل، أكثر خطورة من الأجهزة المملوكة للشركة. وذلك لأنهم قد لا يتمتعون بأمان قوي. قد لا تكون طريقة اتصالهم بالشبكة آمنة جدًا أيضًا.

وفي الوقت ذاته، تعمل إدارة نقاط النهاية الموحدة (UEM) على تمكين فريق أمن المعلومات من تأمين جميع نقاط النهاية والتحكم فيها من خلال لوحة معلومات مركزية. باستخدام لوحة معلومات UEM، يمكن لمسؤولي الشبكة:

- تحديث أنظمة التشغيل والتطبيقات على جميع الأجهزة ذات الصلة.

- فرض سياسات الأمان على الأجهزة المسجلة.

- يمكنك الوصول إلى الأجهزة عن بُعد للقيام بمهام مثل إعادة تعيين كلمة المرور أو محو الجهاز في حالة الفقدان أو السرقة.

- إنشاء عملية للموظفين لتسجيل أجهزتهم الشخصية للوصول إلى الشبكة.

يوفر استخدام UEM العديد من المزايا. أولاً، يساعد في اكتشاف التهديدات الأمنية والاستجابة بشكل أسرع في حالة حدوث اختراق. تعمل UEM أيضًا على تسهيل تحديث الأجهزة بأحدث البرامج وتصحيحات الأمان. بالإضافة إلى ذلك، فهو يوفر المال عن طريق جعل الأمور أكثر كفاءة.

الجزء 2: ما هي سياسات إدارة نقطة النهاية

الآن، قد تكون مهتمًا بمعرفة كيفية إدارة UEM لبياناتك. يجب أن يكون لدى كل مؤسسة سياسات واضحة لإدارة نقاط النهاية وتنفيذها من خلال التحكم المركزي في جميع الأجهزة المتصلة.

يتولى فريق تكنولوجيا المعلومات أو فريق DevSecOps المتخصص أمان الشبكة، بما في ذلك:

- تفعيل جدران الحماية

- استخدام برامج مكافحة الفيروسات

- تشفير البيانات

- فحص الأجهزة المتصلة بالشبكة بحثًا عن نقاط الضعف

يحتاج قسم تكنولوجيا المعلومات إلى الإشراف على إعداد التكنولوجيا بالكامل. وبعد ذلك، يضمن أيضًا الحفاظ على التصحيحات والتحديثات والتطبيقات والأجهزة الطرفية بشكل صحيح. يجب ألا يكون لدى المستخدمين سيطرة إدارية على أجهزتهم. يجب عليهم اتباع أفضل الممارسات في إدارة نقاط النهاية.

حتى بدون تحكم المشرف، يمكن للمستخدمين الفرديين إدخال ثغرات أمنية. يمكن أن يكون ذلك من خلال كلمات مرور ضعيفة، أو سلوك محفوف بالمخاطر عبر الإنترنت، أو الإفراط في المشاركة على وسائل التواصل الاجتماعي. يمكن للمتسللين استغلال نقاط الضعف هذه باستخدام أساليب الهندسة الاجتماعية لاختراق شبكات المؤسسة وبياناتها.

قد يعجبك أيضًا:

4 أشياء يجب أن تعرفها عن كسر الحماية، إزالة MDM

الجزء 3: مثال لإدارة نقطة النهاية

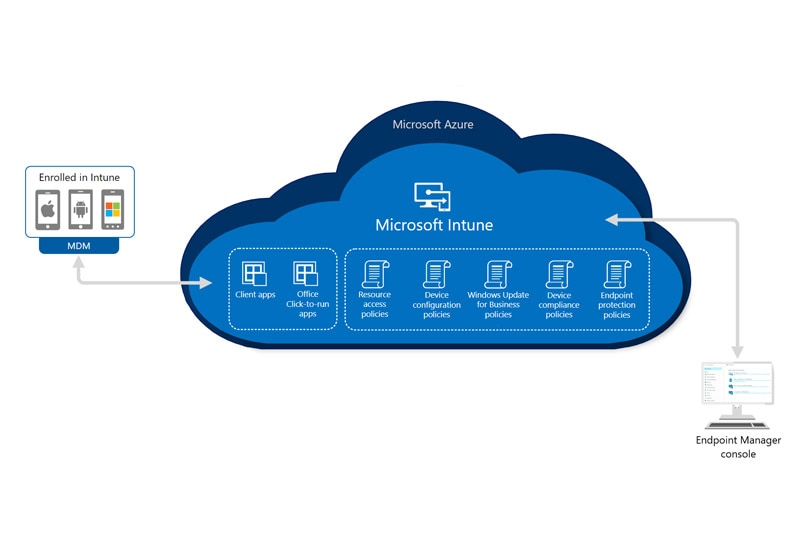

بالنسبة لمثال إدارة نقاط النهاية، يعدMicrosoft Endpoint Management Intune أحد الحلول الشائعة. هو مجموعة شاملة من المنتجات والخدمات المصممة لتوفير حل UEM قائم على السحابة.

يعمل Microsoft Intune على تبسيط إدارة نقاط النهاية المختلفة. وهي تشمل أولئك الذين يستخدمون أنظمة تشغيل مختلفة وتمتد إلى البيئات السحابية والمحلية والجوالة وسطح المكتب والبيئات الافتراضية. ويقدم العديد من المزايا الرئيسية:

- حماية البيانات

يتيح Intune حماية البيانات على الأجهزة المملوكة للشركة والأجهزة التي يمكنك إحضارها معك (BYOD) من خلال إدارة تطبيقات الهاتف المحمول غير التدخلية. وسيضمن أن تظل بيانات الشركة الحساسة آمنة، حتى على الأجهزة الشخصية.

- أمان الثقة المعدومة

يعمل Intune على تمكين المؤسسات من إنشاء إجراءات قوية لحماية البيانات والامتثال لنقطة النهاية التي تتوافق مع نموذج الأمان Zero Trust. وهذا يعني أنه يتم فرض الأمن على كل مستوى من مستويات الوصول.

- تعزيز كفاءة تكنولوجيا المعلومات

يعمل Intune على تحسين كفاءة تكنولوجيا المعلومات من خلال الجمع بين رؤية الجهاز وأمان نقطة النهاية والرؤى المستندة إلى البيانات، خاصة في بيئات العمل المختلطة. أصبحت المهام الإدارية أكثر بساطة. كما تم تحسين تجارب المستخدم النهائي.

- قدرات التكامل

يتكامل Endpoint Manager Intune مع العديد من الخدمات. وهي تشمل Azure Active Directory (AD)، ومدير التكوين المحلي، وتطبيقات وخدمات الدفاع عن تهديدات الأجهزة المحمولة (MTD)، وتطبيقات Win32، وتطبيقات خط الأعمال (LOB) المخصصة، والمزيد. يضمن هذا التكامل حل UEM متماسك وقابل للتكيف.

بالنسبة للمؤسسات التي تنتقل إلى السحابة أو تتبنى المزيد من الخدمات المستندة إلى السحابة، يمكن أن يكون Microsoft Intune endpoint manager نقطة بداية جيدة. فهو يوفر حل UEM قويًا ومتعدد الاستخدامات يمكنه إدارة نقاط النهاية المتنوعة وتأمينها.

الجزء 4: ما هي الاختلافات بين UEM وMDM وEMM

بالإضافة إلى UEM، غالبًا ما يتم ذكر مصطلحين آخرين في إدارة تكنولوجيا المعلومات: إدارة الأجهزة المحمولة (MDM) وإدارة التنقل المؤسسي (EMM). بينما يستخدم الأشخاص أحيانًا هذه المصطلحات بالتبادل، فمن المهم إدراك أن لكل منها معاني مميزة داخل مجتمع أمن المعلومات.

1) إدارة نقاط النهاية الموحدة (UEM)

كما تمت مناقشته، يشمل UEM برنامج إدارة نقاط النهاية والأدوات المرتبطة بها التي تقوم بتوثيق وتنظيم جميع أنواع نقاط النهاية. تشير نقاط النهاية إلى الأجهزة المادية التي تتصل بالبيانات وتتبادلها داخل شبكة الكمبيوتر. يمكن أن تكون أجهزة كمبيوتر وأجهزة هاتف محمول وتقنيات ناشئة.

لذا، توفر UEM وحدة تحكم مركزية للإشراف على جميع الأنشطة المتعلقة بنقاط النهاية هذه وإدارتها. تضمن UEM اتباع نهج موحد ومبسط لإدارة تكنولوجيا المعلومات.

2) إدارة التنقل المؤسسي (EMM)

وفي الوقت نفسه، تتمحور EMM حول إدارة ومراقبة الأجهزة المحمولة، بما في ذلك الهواتف الذكية والأجهزة اللوحية. ولكنه يشمل أيضًا مكونات البنية التحتية للهاتف المحمول مثل الشبكات اللاسلكية وأجهزة التوجيه وأجهزة IoT (إنترنت الأشياء). يوفر هذا النهج الشامل إجراءات تحكم وأمان قوية لنقاط نهاية الأجهزة المحمولة وإنترنت الأشياء.

3) إدارة الأجهزة المحمولة (MDM)

MDM يتعلق بشكل خاص بإدارة الأجهزة المحمولة ومراقبتها. هو ذو قيمة خاصة للشركات والمنظمات. فهو يسمح لهم بالتحكم في أي أجهزة كمبيوتر يمتلكونها وتوزيعها على موظفيهم. يساعد MDM على ضمان أمان الملفات والمستندات الحساسة الموجودة على هذه الأجهزة.

ومع ذلك، يجب على الشركات إزالة ملف تعريف MDM أولاً إذا كانت تبيع هذه الأجهزة. وبخلاف ذلك، لن يتمكن العملاء من استخدام الجهاز. سيحتاجون إلى معرفة كيفية تجاوز ذلك.

ولهذا السبب قد يرى المستخدمون رسالة "الإدارة عن بعد" عند استخدام مثل هذه الأجهزة. يشتري العديد من الأشخاص أجهزة iPhone أو iPad التي تحتوي على ملفات تعريف MDM ثم يضطرون إلى إزالتها لاستخدام الجهاز.

كيفية إزالة MDM على جهاز iPhone/iPad الخاص بك:

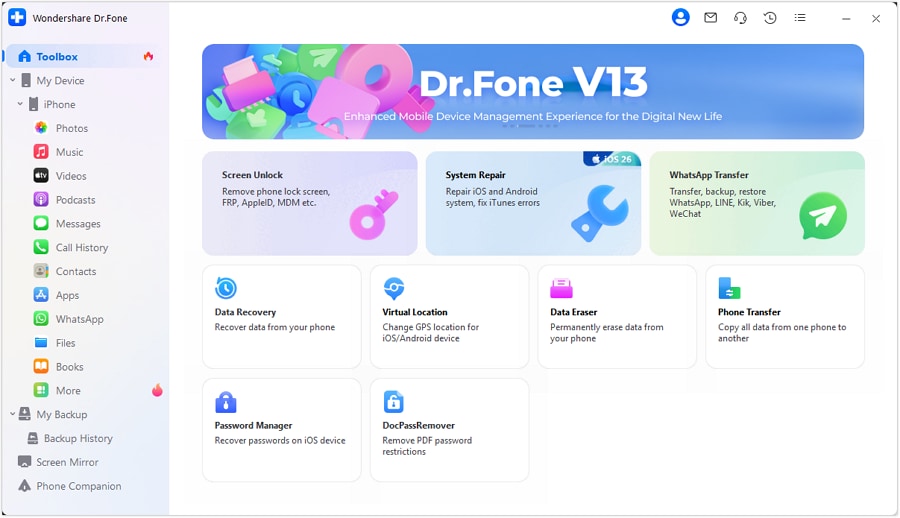

لإزالة MDM من أجهزتك ، يمكنك تجربة استخدام ميزة إلغاء قفل MDM الخاصة بـ Dr.Fone. هذه العملية سهلة الاستخدام ولا تتطلب مهارات تقنية متقدمة.

إليك فيما يلي الخطوات:

ابدأ بتشغيل Wondershare Dr.Fone على جهاز الكمبيوتر الخاص بك. انتقل إلى صندوق الأدوات > إلغاء قفل الشاشة > iOS.

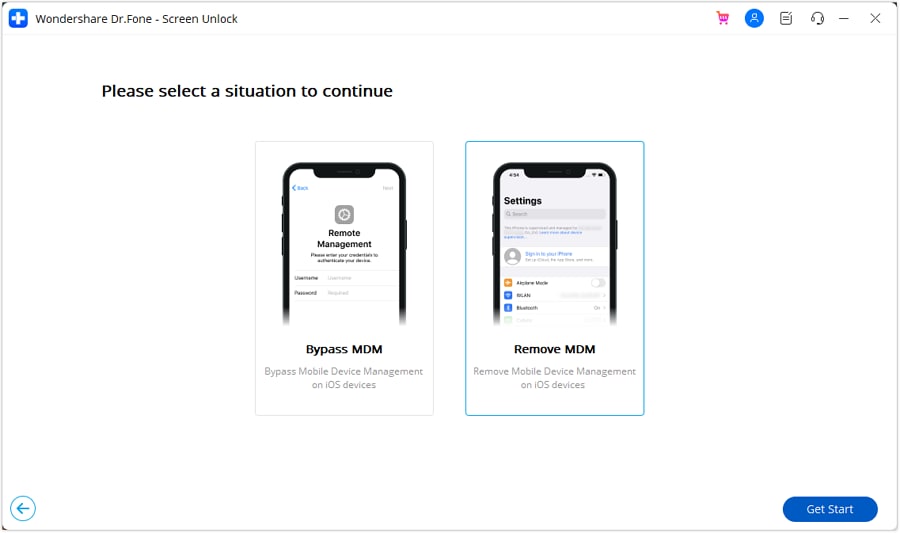

بمجرد إدخال وظيفة إلغاء قفل MDM iPhone، اختر خيار إزالة MDM.

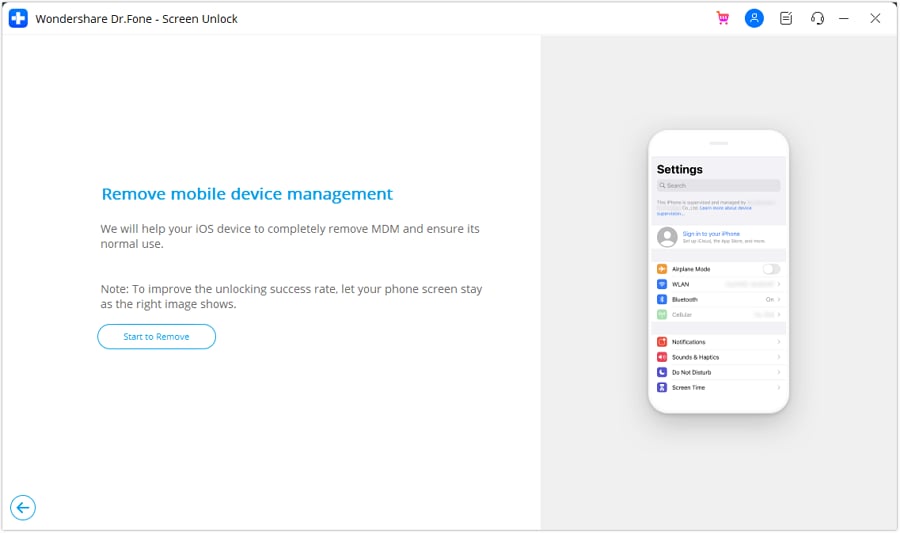

في الشاشة التالية، ستجد خيار إزالة قفل MDM من جهاز iPhone الخاص بك. ابدأ العملية بالنقر فوق "بدء الإزالة".

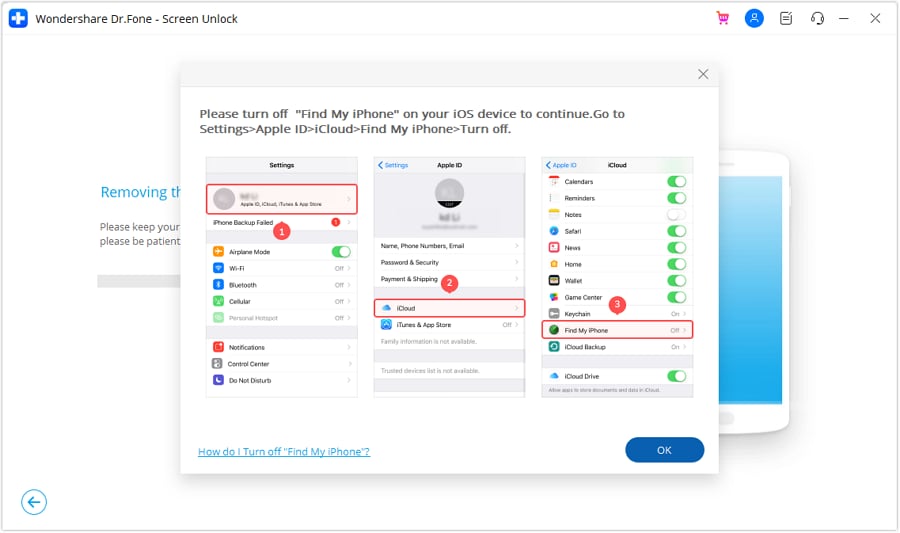

ستواجه مطالبة تطلب منك تعطيل ميزة Find My. بعد تعطيله، انقر فوق "OK" على الشاشة لمتابعة عملية الإزالة.

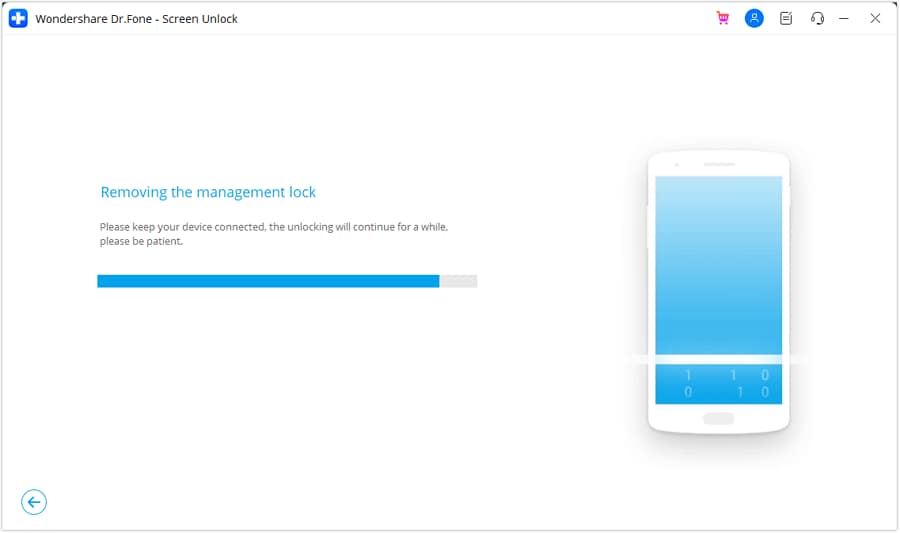

راقب شريط التقدم لتتبع مدى تقدم عملية الإزالة.

بمجرد إزالة القفل، ستظهر رسالة على الشاشة التالية. انقر فوق "تم" لإنهاء العملية الكاملة لإزالة MDM المحلي.

يرجى ملاحظة أنه بعد تجاوز قفل MDM، قد يتم قفل الجهاز مرة أخرى إذا تمت إعادة ضبطه أو إذا تم عمل فلاش للبرنامج الثابت الخاص به. ولكن تجدر الإشارة إلى أن هذا لا ينطبق على الأجهزة المقفلة باستخدام MDM المحلي.

الخلاصة

تعد إدارة نقاط النهاية الموحدة (UEM) أداة بالغة الأهمية للمؤسسات الحديثة. هو يبسط إدارة تكنولوجيا المعلومات من خلال مركزية التحكم في الأجهزة المختلفة. تضمن هذه الأداة أيضًا الأمان وتوفير التكاليف. UEM، مثل Microsoft Intune، يحمي كلاً من أجهزة الشركة والأجهزة الشخصية. هو يعزز أمن البيانات.

على الرغم من أن UEM وإدارة الأجهزة المحمولة (MDM) وإدارة التنقل المؤسسي (EMM) مرتبطان، إلا أن لكل منهما دوره المحدد. يعد تبني UEM خطوة إستراتيجية نحو ضمان بيئة تكنولوجية آمنة للشركات من جميع الأحجام.

فك الأقفال

- 1 فك قفل هواتف Samsung

- 1.1 نسيت كلمة مرور Samsung

- 1.2 فك قفل Samsung

- 1.3 تجاوز قفل Samsung

- 1.4 مولدات أكواد لفك قفل Samsung مجاناً

- 1.5 كود لفك قفل Samsung

- 1.6 أكواد سرية لSamsung

- 1.7 رمز شخصي لفك قفل بطاقة Samsung

- 1.8 أكواد فك قفل Samsung مجانية

- 1.9 فك قفل سيم Samsung مجاناً

- 1.10 تطبيقات فك قفل سيم غالاكسي

- 1.11 فك قفل Samsung S5

- 1.12 فك قفل Galaxy S4

- 1.13 فك قفل Samsung S3

- 1.14 كود فك قفل Samsung S3

- 1.15 اختراق Samsung S3

- 1.16 فك قفل Samsung غالاكسي S3ٍ

- 1.17 فك قفل Samsung S2

- 1.18 فك قفل سيم Samsung S2

- 1.19 كود فك قفل Samsung s2 مجاناً

- 1.20 مولدات أكواد فك قفل Samsung

- 1.21 قفل بصمة أصابع Samsung

- 1.22 شاشة قفل Samsung

- 1.24 قفل تنشيط Samsung

- 1.25 فك قفل Samsung غالاكسي

- 1.26 كلمة مرور فك قفل Samsung

- 1.27 إعادة تعيين Samsung مقفل

- 1.28 قفل شاشة Samsung S8/S7/S6/S5

- 1.29 S6 مقفل ولا يمكن الوصول إليه

- 2. كلمة مرور/قفل LG

- 2.1 فك قفل هاتف LG

- 2.2 إعادة تعيين قفل LG

- 2.3 شاشة قفل LG

- 2.4 أدوات تجاوز كلمة مرور LG

- 2.5 رمز شخصي احتياطي لهاتف LG

- 2.6 كود إعادة تعيين شاشة قفل LG

- 2.7 تجاوز التحقق من غوغل

- 2.8 الوصول إلى LG مقفل

- 2.9 فك قفل LG بدون كلمة مرور

- 3. كلمة مرور/قفل Android

- 3.1 إشعارات شاشة القفل

- 3.2 قفل أندرويد الذكي

- 3.3 قفل النمط على أندرويد

- 3.4 تهكير كلمة مرور واي فاي أندرويد

- 3.5 إعادة تعيين كلمة مرور Gmail في Android

- 3.7 عرض كلمة مرور واي فاي

- 3.9 تعطيل شاشة القفل

- 3.10 تطبيقات قفل شاشة Android

- 3.12 تطبيقات فك قفل Samsung

- 3.13 فك قفل شاشة Android بدون حساب Google

- 3.14 البرامج المصغرة على شاشة Android

- 3.15 إعادة تعيين كلمة مرور Android

- 3.16 خلفية شاشة Android

- 3.17 فك قفل Android دون PIN

- 3.18 نسيت كلمة مرور شاشة Android

- 3.19 قفل بصمات الأصابع لAndroid

- 3.20 فك قفل هاتف أندرويد

- 3.21 إعدادات شاشة قفل Android

- 3.21 أداة فك قفل مودم هواوي

- 3.21 فك قفل بوتلودر هواوي

- 3.22 فك قفل Android بشاشة مكسورة

- 3.23 تجاوز قفل شاشة Android

- 3.24 إعادة تعيين هاتف Android مقفل

- 3.25 إزالة قفل النمط لAndroid

- 3.26 نسيت كلمة مرور هاتف Android

- 3.27 فك قفل نمط Android دون إعادة تعيين

- 3.28 شاشة قفل النمط

- 3.29 نسيت قفل النمط

- 3.30 شاشة قفل الإيماء

- 3.31 تطبيقات قفل ببصمة الأصابع

- 3.32 تجاوز قفل شاشة Android باستخدام مكالمات الطوارئ

- 3.33 إلغاء قفل مدير جهاز Android

- 3.34 تجاوز كلمة مرور Android بدون إعادة تعيين المصنع

- 3.35 سحب لفك قفل الشاشة

- 3.36 قفل التطبيقات ببصمة الاصابع